[Azure-To] #12 Configurar Network Security Group (NSG) [Portal]

Fala galera! Seis tão baum?

Vamos para mais uma sequencia de artigos do Azure-To, então vamos nessa!

Sobre Network Security Group (NSG) no Azure

Os Network Security Groups (NSGs) funcionam no Microsoft Azure como ferramentas de firewall de nível de rede que permitem controlar o tráfego de entrada e saída de uma rede virtual. Eles permitem criar regras de firewall para permitir ou negar tráfego baseado em critérios como endereço IP, porta e protocolo.

Ao criar um NSG, você pode especificar regras de firewall para permitir ou negar tráfego de entrada e saída para sua rede virtual. Cada regra consiste em critérios de correspondência, como endereço IP de origem, endereço IP de destino, protocolo e porta, e uma ação (permitir ou negar). As regras são avaliadas na ordem em que são criadas, e o primeiro conjunto de regras que corresponde ao tráfego é aplicado.

Os NSGs podem ser aplicados a nível de sub-rede ou nível de máquina virtual. Quando um NSG é aplicado a uma sub-rede, todas as máquinas virtuais na sub-rede são afetadas pela regra. Quando um NSG é aplicado a uma máquina virtual específica, apenas essa máquina virtual é afetada pela regra.

Além disso, os NSGs podem ser associados a várias máquinas virtuais, permitindo que você aplique várias regras de firewall para uma única máquina virtual. Isso permite uma maior flexibilidade na configuração de segurança de sua rede virtual.

Os NSGs também podem ser integrados com outras ferramentas de segurança, como o Azure Security Center e o Azure Advanced Threat Protection, para fornecer uma proteção adicional para sua rede virtual.

Objetivo

Neste artigo, criaremos uma rede virtual, implantaremos uma máquinas virtual nessa rede virtual e as configuraremos um network security group para permitir e controlar o tráfego de entrada e saída deste recurso.

1.1 Criar máquina virtual para validação e testes

Vamos criar uma máquina virtual para implantar nossa VNET e realizar os testes com nosso network security group (NSG).

Como é um processo simples e já documentado aqui no site, não vou me atentar em descrever todos os passos.

Você pode consultar os seguintes artigos:

- [Azure-To] #1 Deploy de Máquina Virtual Portal

- [Azure-To] #2 Deploy de Máquina Virtual PowerShell

- [Azure-To] #3 Deploy de Máquina Virtual Azure CLI

Basta escolher um método para o deploy e adicionar as duas VMS na rede virtual (VNET) que criamos.

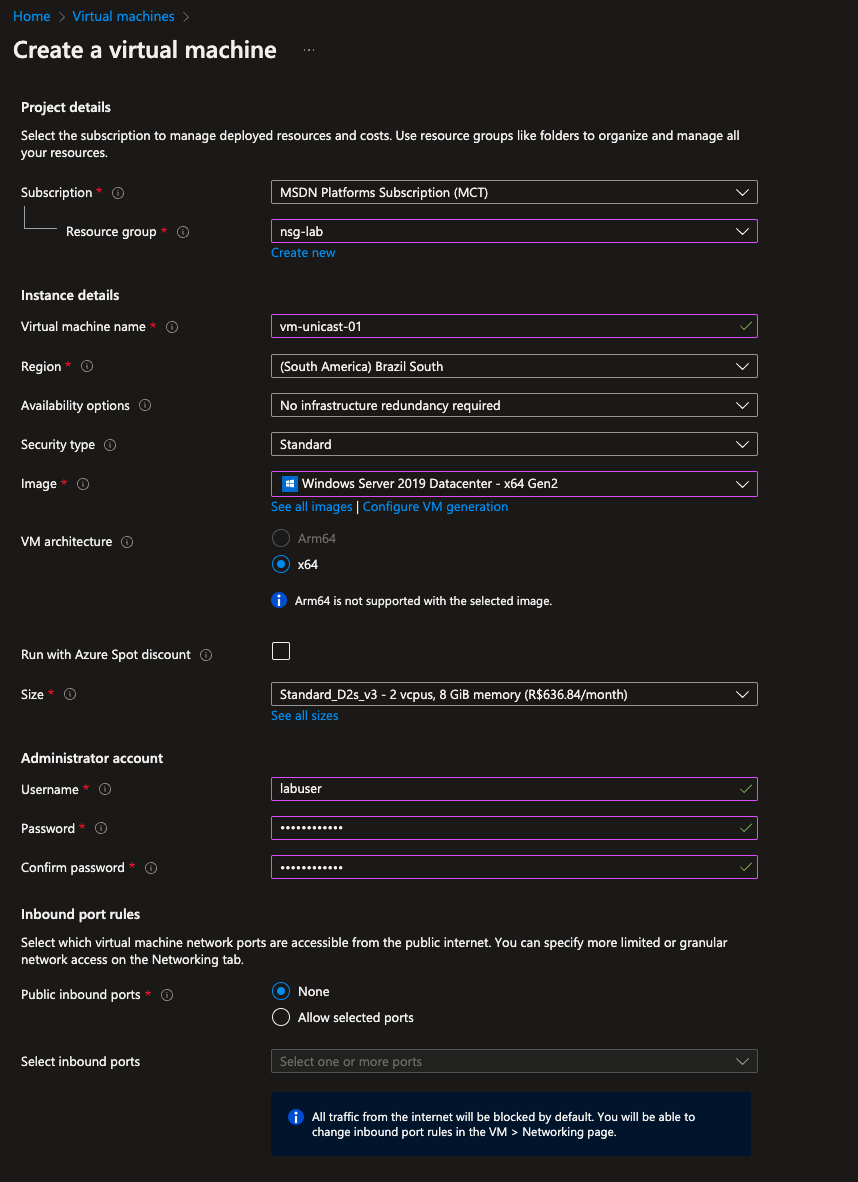

No meu caso, estou utilizando o sistema operacional Windows Server 2019 Datacenter, na guia Básico, preencha as seguintes informações (deixe os padrões para todo o resto):

- Subscription: o nome da assinatura que você está usando neste laboratório

- Resource group: selecione seu grupo de recursos ou crie um novo.

- Virtual machine name: vm-unicast-01

- Region: Brazil South (ou outra região de sua preferência)

- Image: Windows Server 2019 Datacenter Gen 2

- Size: Standard D2s v3

- Administrator account username: labuser

- Administrator account password: Pa$$w0rd1234

- Inbound port rules: None

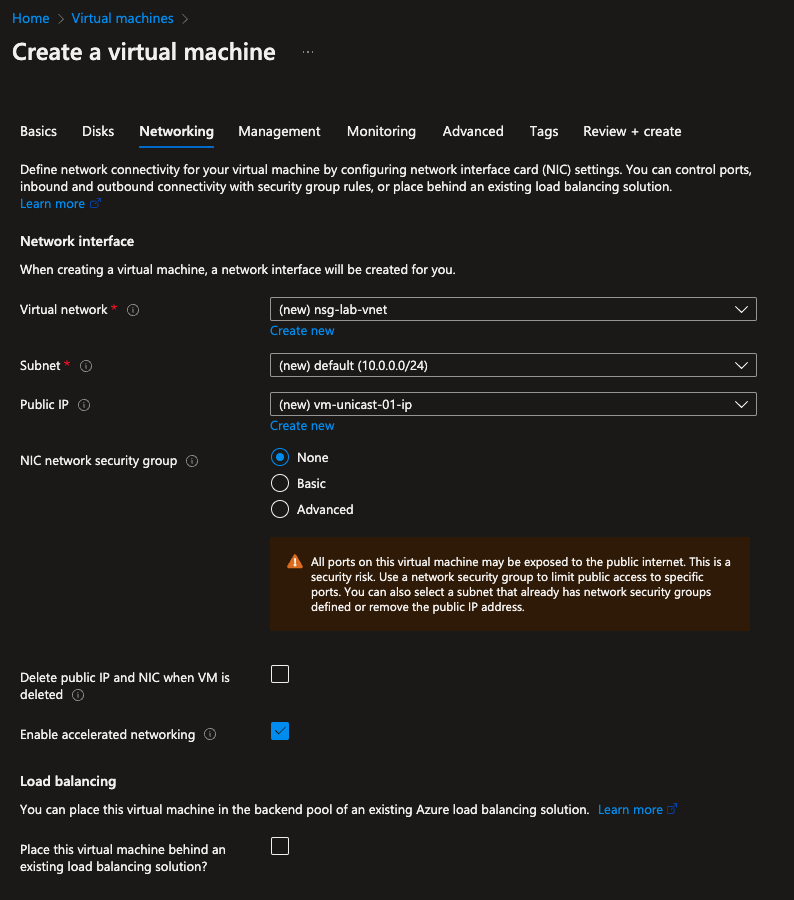

Na aba Networking, configure da seguinte forma:

NIC network security group: None

Deixe os padrões restantes e clique no botão Review+Create.

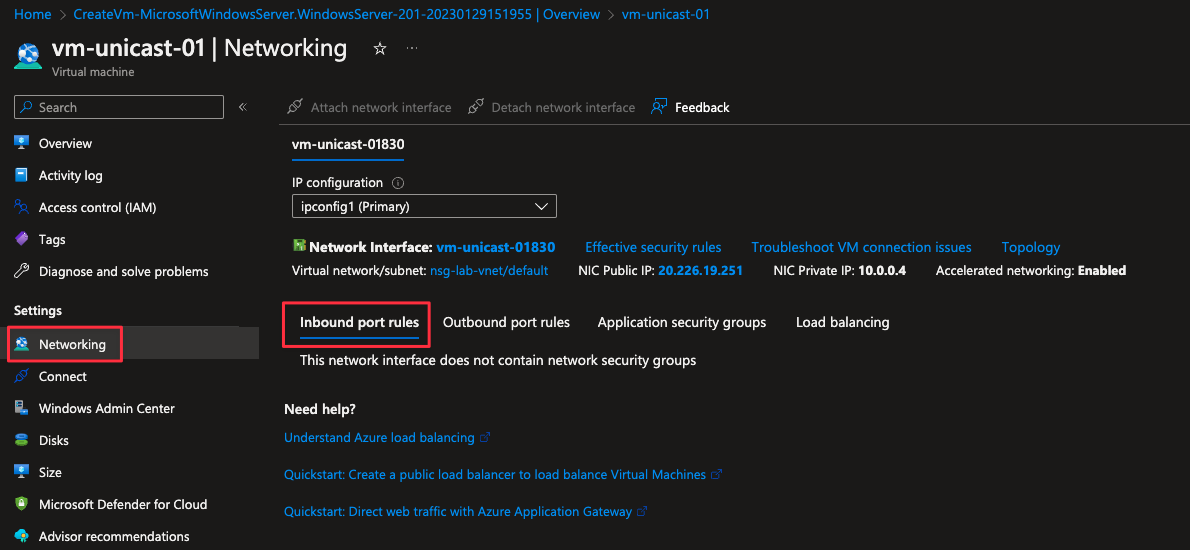

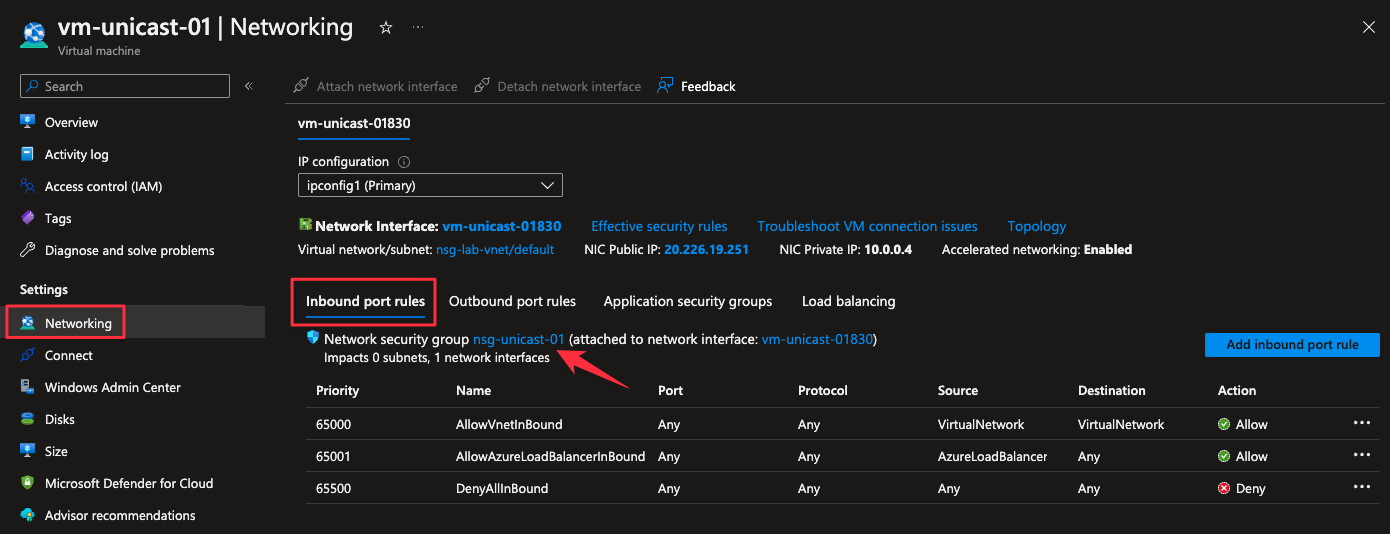

Na máquina virtual, clique em Networking, revise a guia Inbound port rules, observe que não há nenhum network security group associado à interface de rede da máquina virtual ou à sub-rede à qual a interface de rede está anexada.

2.1 Criar Network Security Group (NSG)

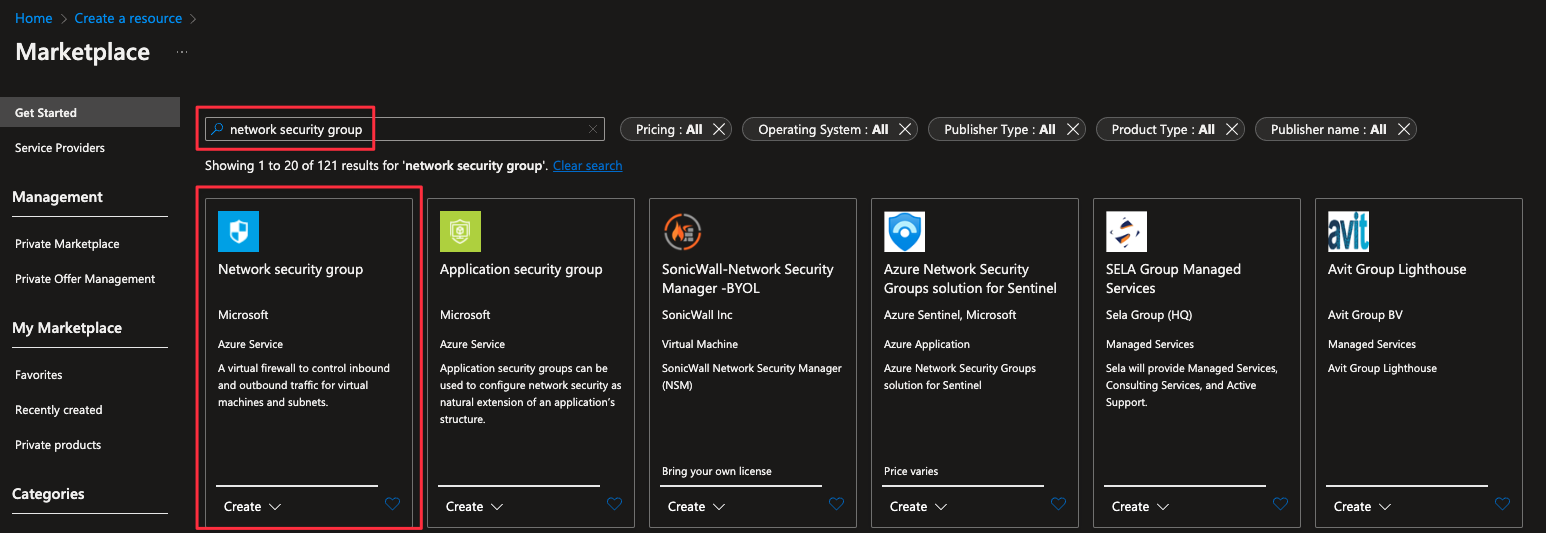

Na página inicial do Portal do Azure, clique em ‘Criar um recurso’ em seguida na página Novo, na caixa de Pesquisa, digite Network Security Groups e clique em + Add, + Create, + New.

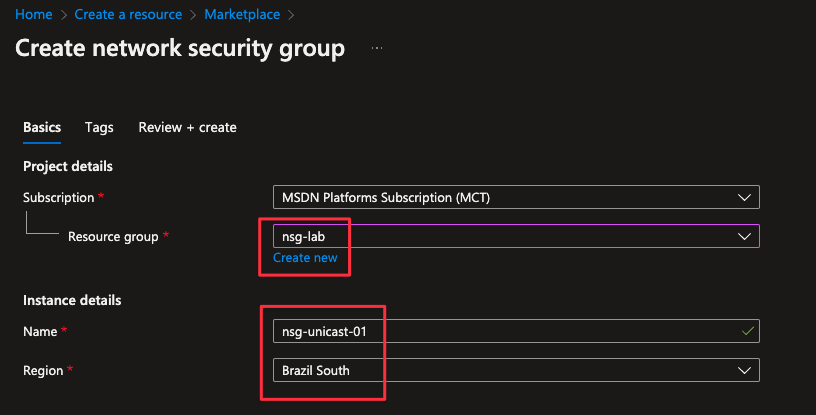

Especifique as configurações do recurso:

Siga as etapas necessárias para configurar seu NSG.

- Subscription: o nome da assinatura que você está usando neste * laboratório

- Resource group: selecione seu grupo de recursos ou crie um novo.

- Name: nsg-unicast-01

- Region: Brazil South (ou outra região de sua preferência)

- Clique em Review+Create e depois da validação clique em Create.

- Após a criação do NSG, clique em Go to resource.

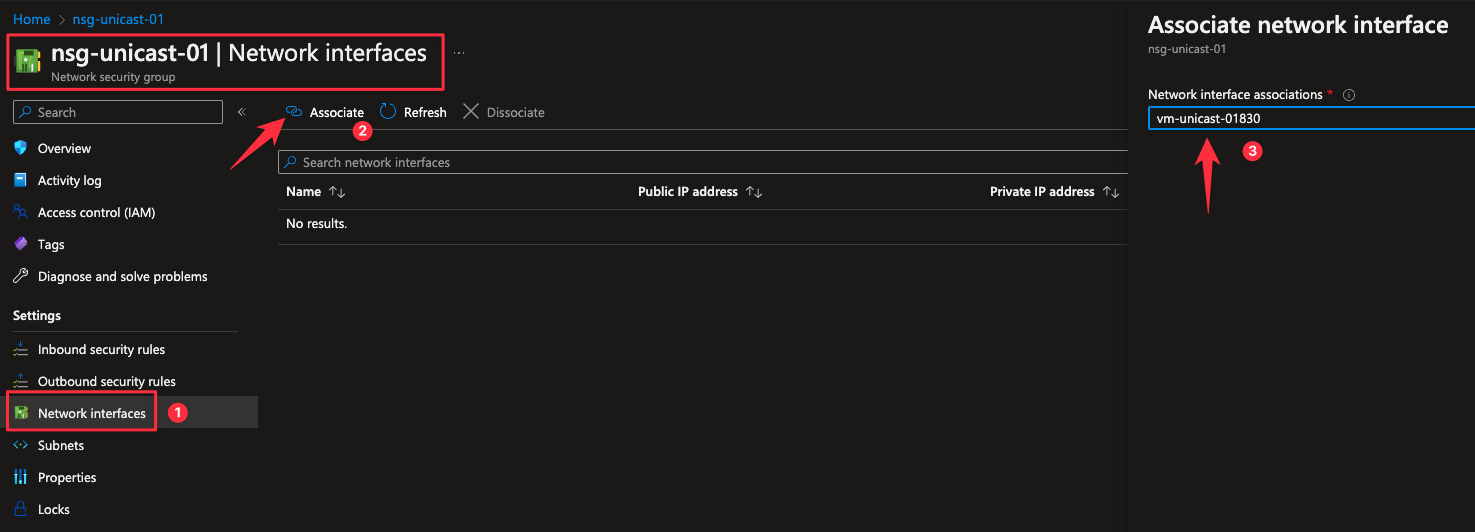

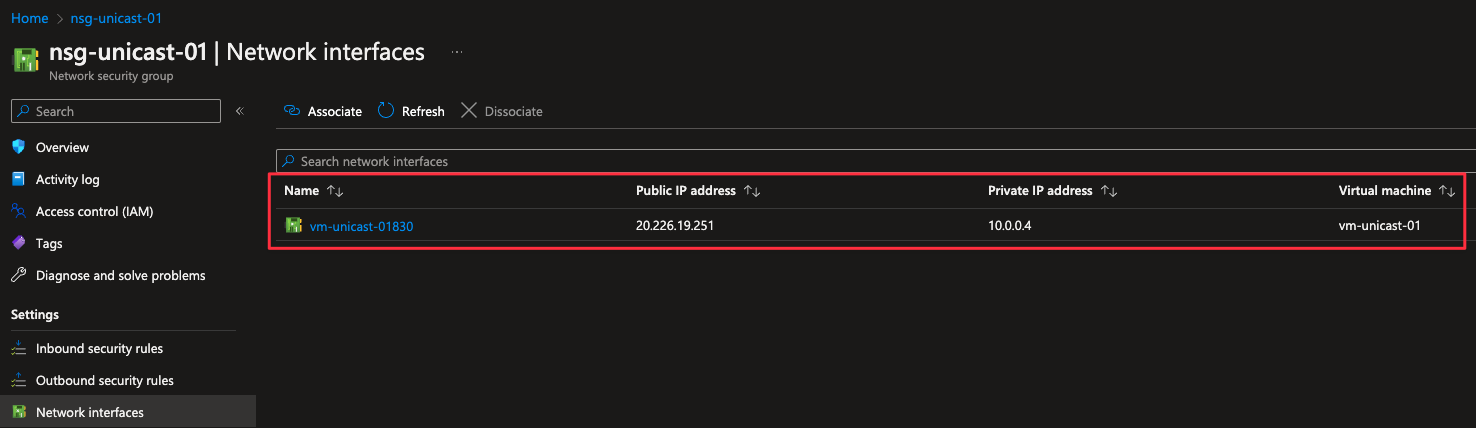

- Em Settings, clique em Network interfaces e depois em Associate.

- Selecione a interface de rede identificada na tarefa anterior.

2.2 Configurar regras de inbound para permitir acesso RDP

Nesta tarefa, permitiremos o tráfego RDP para a máquina virtual configurando uma regra de porta de segurança de entrada.

- No portal do Azure, navegue até a da máquina virtual criada.

- No painel Overview, clique em Connect.

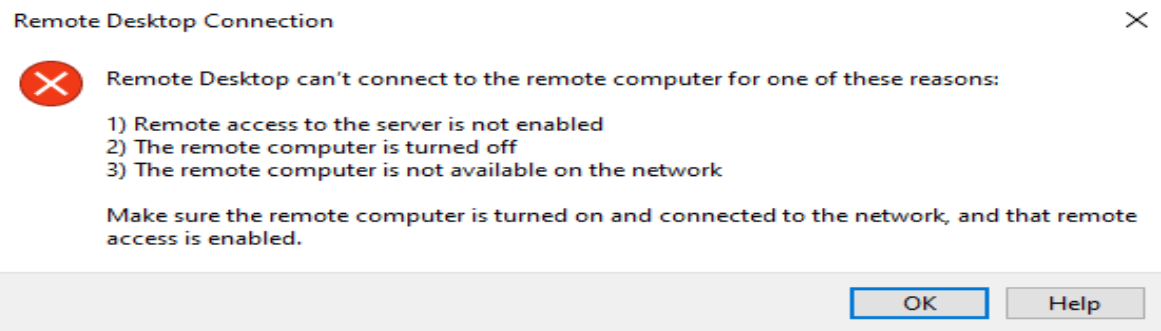

- Tente se conectar à máquina virtual selecionando RDP, baixando e executando o arquivo RDP. Por padrão, o NSG não irá permitir o acesso. Feche a janela de erro.

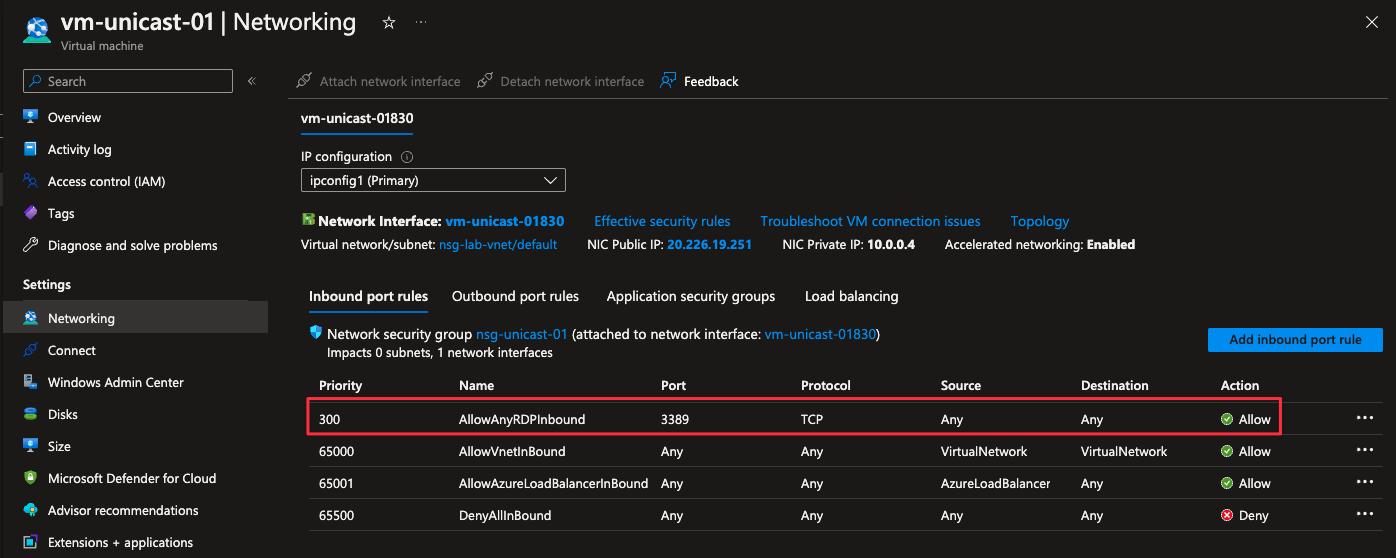

- Vá na máquina virtual, em Settings, clique em Networking e observe as regras de inbound para o network security group anexado à interface de rede, ela nega todo o tráfego de entrada, exceto o tráfego dentro da rede virtual e do balanceador de carga.

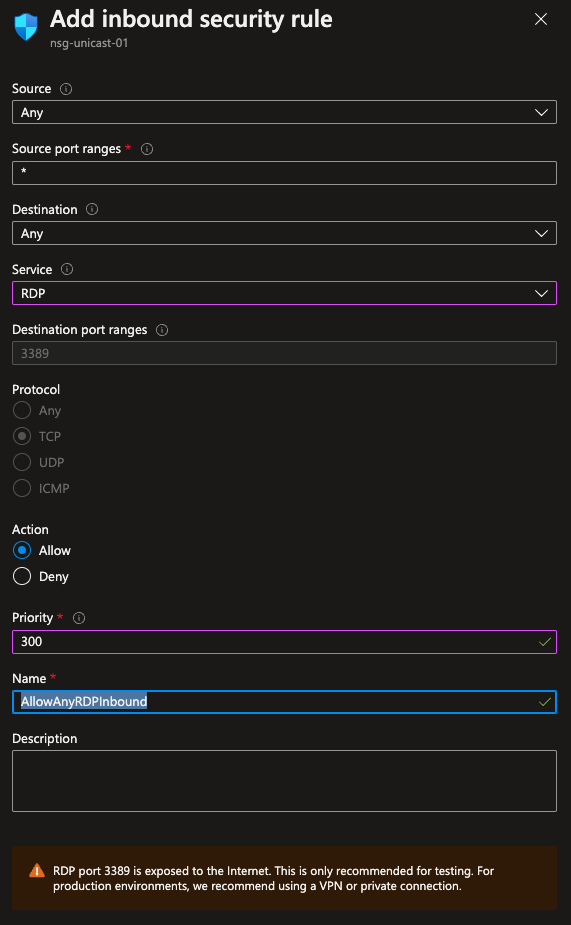

- Na guia Inbound port rules, clique em Add inbound port rule. Clique em Add quando terminar.

Especifique as configurações do recurso:

- Source: Any

- Source port ranges: *

- Destination: Any

- Destination port ranges: 3389

- Protocol: TCP

- Action: Allow

- Priority: 300

- Name: AllowAnyRDPInbound

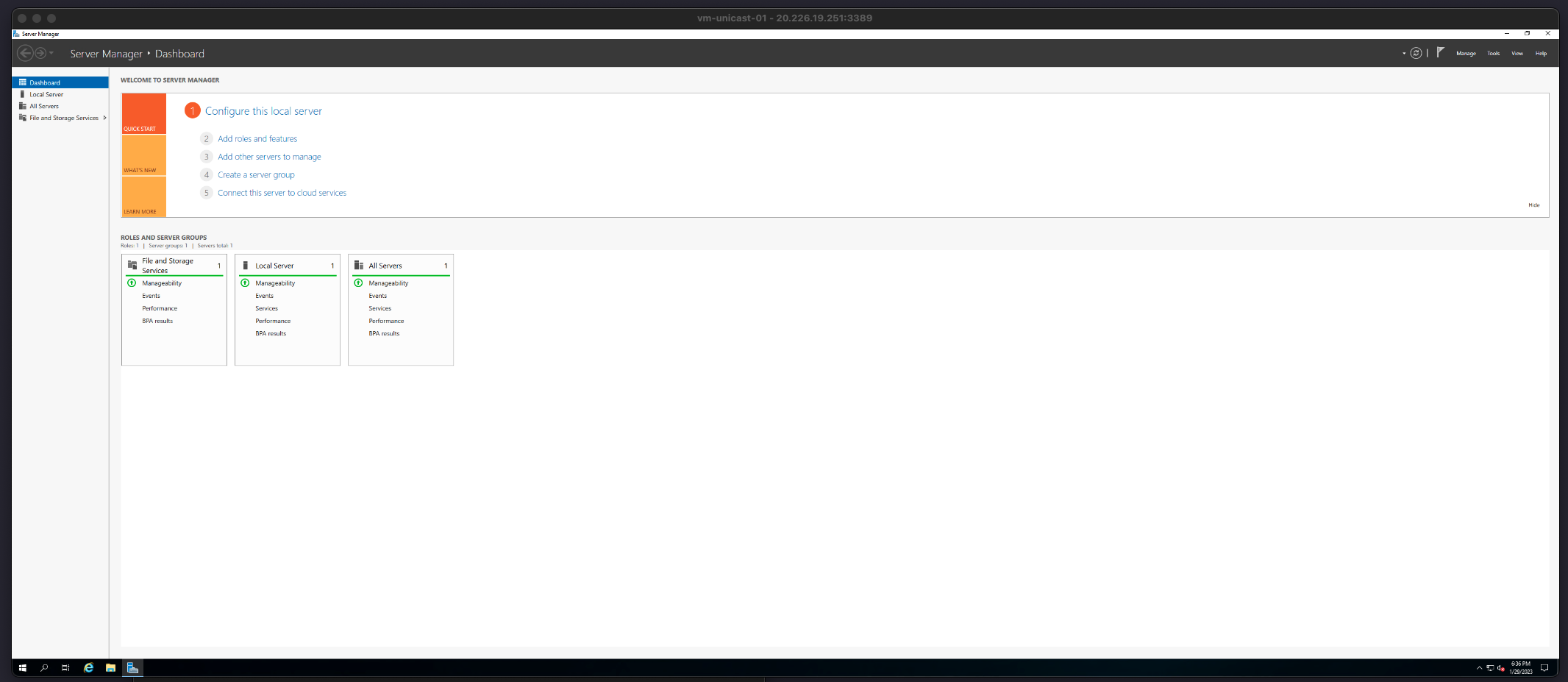

Selecione Adicionar e aguarde o provisionamento da regra, em seguida, tente novamente o acesso RDP na máquina virtual. Desta vez, você deve ter sucesso.

2.3 Configurar regras de outbound para negar o acesso a Internet

Nesta tarefa, vamos trabalhar de forma inversa, criaremos uma regra de outbound que negará o acesso à Internet de nossa máquina virtual, em seguida, testaremos se a regra está funcionando.

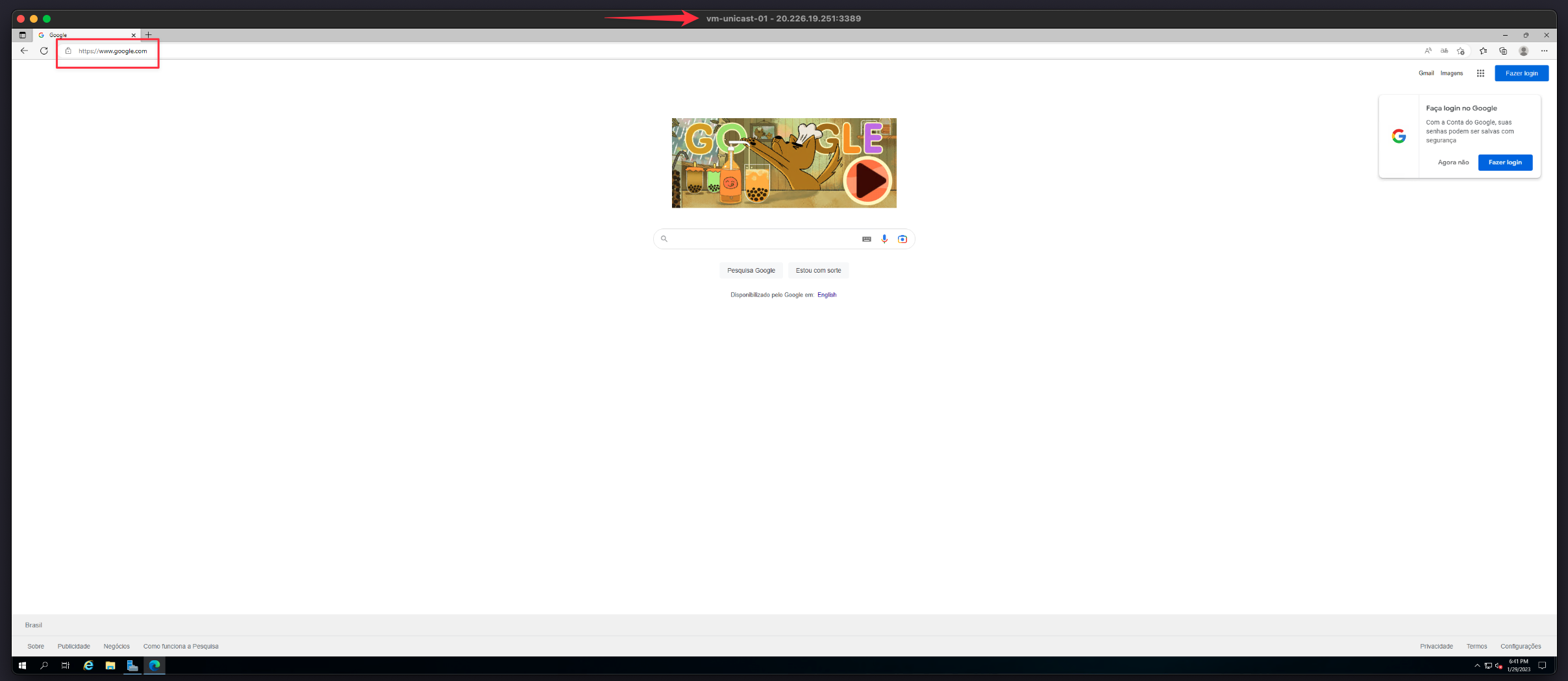

- Continue na sessão RDP da sua máquina virtual.

- Depois que a máquina iniciar, abra o navegador de internet.

- Verifique se você pode acessar https://www.google.com (Você precisará trabalhar com os pop-ups de segurança aprimorada do IE).

- De volta ao portal do Azure, navegue de volta para a máquina virtual.

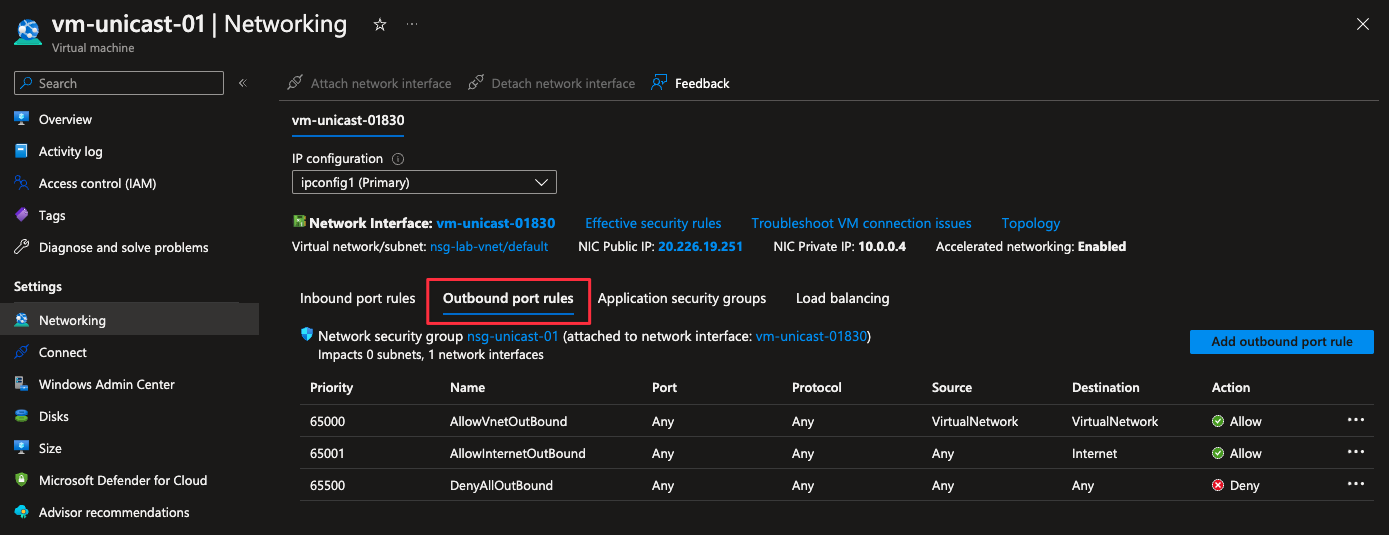

- Em Settings, clique em Networking e em Outbound port rules.

- Observe que há uma regra, AllowInternetOutbound. Esta é uma regra padrão e não pode ser removida.

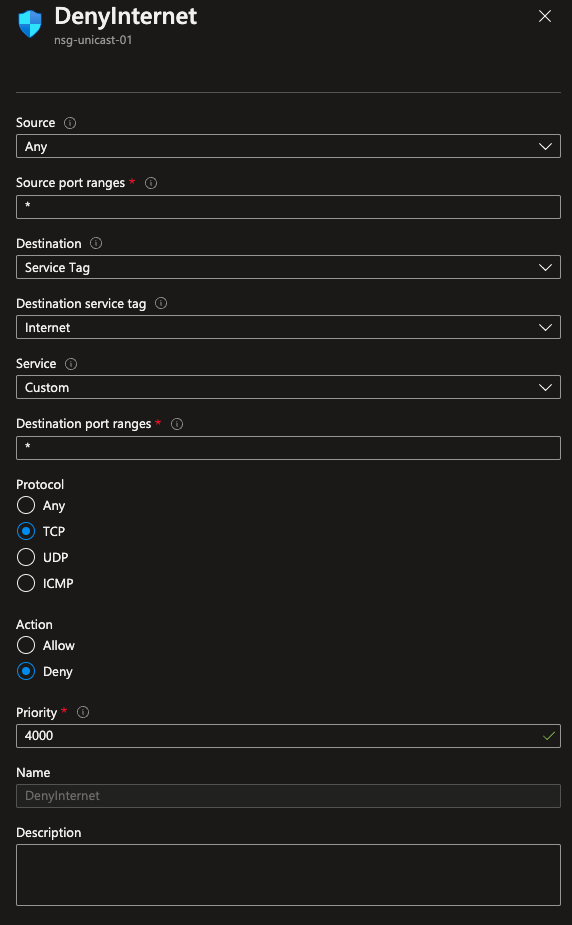

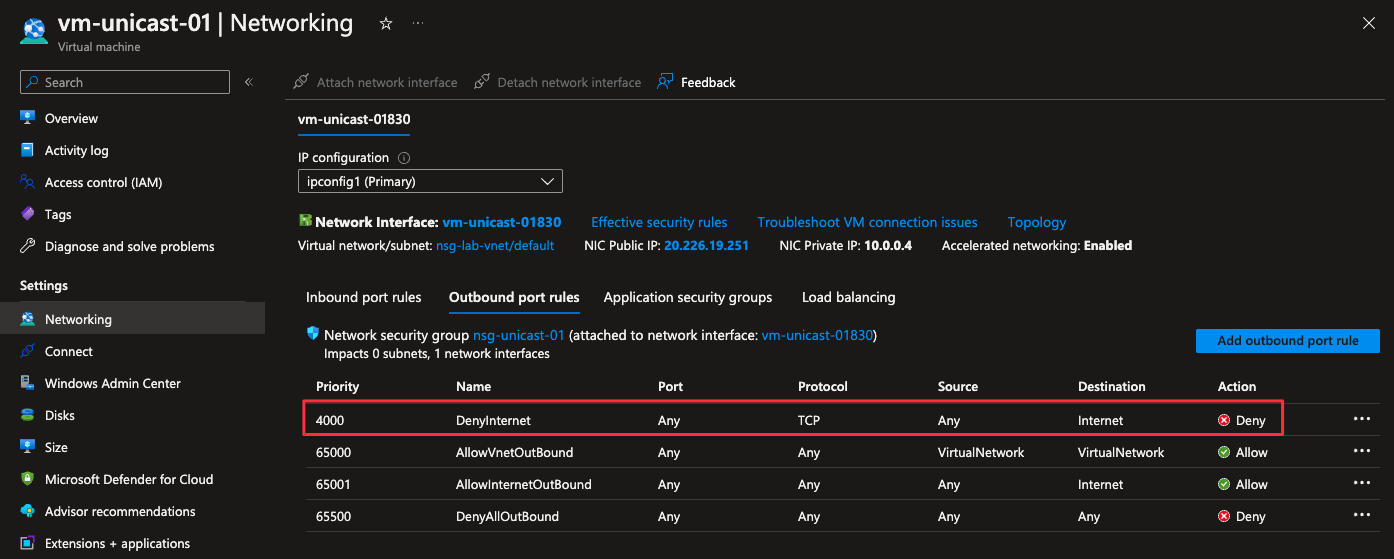

- Clique em Add outbound port rule no NSG da máquina virtual (anexado à interface de rede) e configure uma nova regra de segurança de outbound com uma prioridade mais alta que negará o tráfego da Internet. Clique em Add quando terminar.

Especifique as configurações do recurso:

- Source: Any

- Source port ranges: *

- Destination: Service Tag

- Destination service tag: Internet

- Destination port ranges: *

- Protocol: TCP

- Action: Deny

- Priority: 4000

- Name: DenyInternet

- Clique em Add e retorne à VM com acesso via RDP.

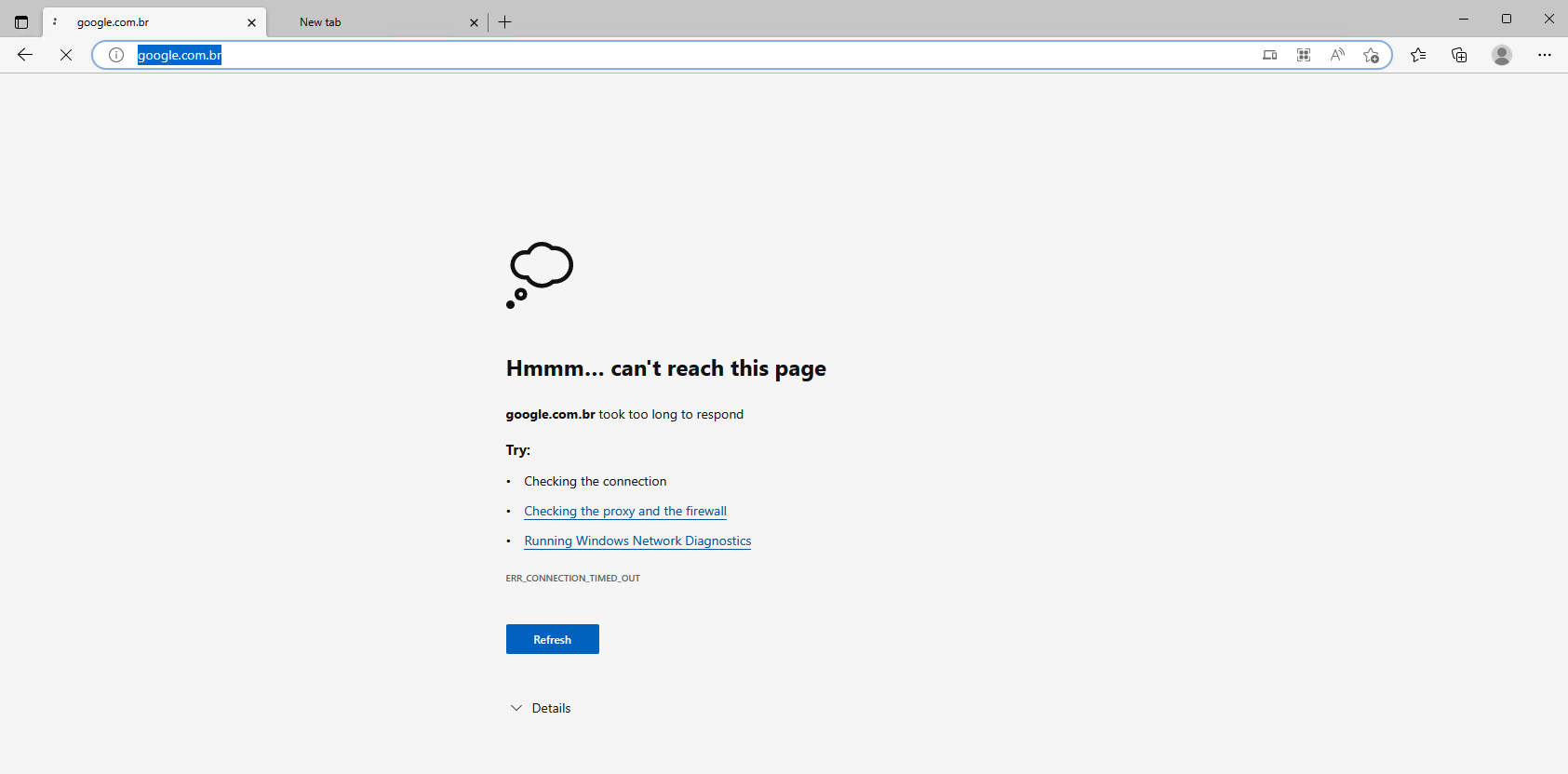

- Verifique se você pode acessar https://www.google.com. (Você precisará trabalhar com os pop-ups de segurança aprimorada do IE).

De forma simples, testamos o funcionamento do Network Security Group (NSG) nas duas maneiras possíveis, regras de entrada (inbound) e regras de saída (outbound).

É isso galera, espero que gostem!

Forte Abraço!